일본에서 유행 중인 뱅킹 트로이목마 ‘베블로(BEBLOH)’, 이메일 보안이 답이다!

페이지 정보

작성자 최고관리자 작성일16-09-07 18:26 조회1,651회관련링크

본문

유럽에서 오래 전부터 활동해오던 뱅킹 트로미목마 ‘베블로(BEBLOH)’가 일본까지 확산되며 활발한 활동을 벌이고 있는 것이 확인되었습니다. 사이버 범죄자들은 현지 ISP 제공회사, 유사 홈페이지 주소 등 일본 회사의 브랜드명을 이용하여 사용자들이 멀웨어를 다운받도록 유도합니다. 해당 멀웨어를 다운받을 브라우저, FTP 클라이언트, 메일 클라이언트 감시를 통한 정보 탈취가 가능해집니다. 베블로의 주요 타겟은 바로 지역 은행입니다.

베블로는 2009년도에 처음 등장하여, ‘제우스(Zeus)’와 ‘스파이아이(SpyEye)’ 같은 경쟁자를 이겨내고 현재까지 살아남았습니다. 베블로는 피해자가 알지 못하는 사이에 은행 계좌에 접근하여 돈을 탈취합니다. 베블로는 안티바이러스 프로그램을 우회하기 위한 새로운 방법을 지속적으로 개발해왔습니다. 이번 경우도, 베블로는 메모리에 숨어 시스템 종료 시 임시 실행파일을 만든 후 PC를 재감염 시킨 후 해당 파일을 삭제합니다.

일본 현지 상황

전세계적으로 스팸메일을 통한 랜섬웨어 감염이 다수 발생하는 반면, 일본 현지에서 확인되는 스팸메일을 통한 멀웨어 감염은 온라인 뱅킹 트로이목마가 대다수입니다. 일본 경찰청에서 2016년 3월 발표한 보도자료에 따르면 이러한 온라인 뱅킹 트로이목마의 표적이 되는 은행 및 금융기관은 주요 시중 은행이 아닌 지역 은행과 신용 조합입니다. 이 자료에 따르면, 피해액이 사상 최대 금액인 약 26억 4,600만엔(약 2,580만 달러)에 달했으며, 베블로의 활동이 추가되며 일본의 뱅킹 트로이목마 피해는 더욱 커질 것으로 추정하고 있습니다.

트렌드마이크로는 2015년 12월부터 베블로의 일본 활동을 탐지하고 있습니다. 당시 324건의 탐지 수에 비해, 위 경찰청 2016년 3월 자료에서는 탐지 수가 약 2,562로 증가한 것을 확인할 수 있습니다.

모두가 공격 대상

베블로의 공격 대상은 엔드유저 뿐만 아니라 기업 직원도 포함합니다. 공격자가 보낸 스팸메일은 회사 및 개인 메일 계정에 발송되었습니다. 개인 계정으로 보낼 경우 대출, 쇼핑, 택배 등과 같은 개인 관심사 내용을 포함하며, 회사 계정으로 보낼 경우 이력서 등의 내용으로 꾸며집니다. 그렇기 때문에 확산과 감염이 빠르게 이루어지고 있습니다.

번역: 본 이메일은 보안을 강화하기 위한 전자 서명이 포함되어 있습니다.

2016년 3월 3일 송금이 완료되었음을 알려드립니다.

전자서명(전자서명)

번역: “전체 레코드 이미지"

그림 1. 개인 및 회사에 보내진 스팸메일 샘플

새로운 공격방법

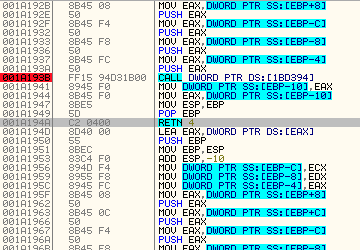

베블로는 패커를 신속하게 자주 변경합니다. 베블로의 일부 버전에서는 자신이 생성한 프로세스에서 실행 파일을 암호해제하는 버전과 자신의 메모리에 해독한 후 explorer.exe 또는 iexplorer.exe등의 정규 프로그램에 자신의 코드를 대체하는 버전이 확인되고 있습니다. 그렇기 때문에 패커의 업데이트 속도에 따라가지 못하는 보안 제품에서는 탐지하지 못합니다.

베블로가 설치되면 C&C (Command and Control)서버에 접속하여 웹 인젝션(Web Injection) 설정 다운로드 등의 과정을 실행합니다. 앞서 언급한 바와 같이, 베블로의 정보 탈취 기능으로 피해자의 은행 계좌를 약탈할 수 있습니다.

또한 다운로드 되는 악성 프로그램은 브라우저, FTP 및 메일 클라이언트를 감시하는 스파이웨어 TSPY_URSNIF 로 확인되었습니다. 스파이웨어 이외에도 베블로는 스팸봇 멀웨어인 BKDR_PUSHDO 또한 다운로드 합니다.

C&C 서버와의 통신 중 다운로드에서 사용하는 URL이 C&C 서버의 응답에 따라 변경된다는 것을 발견하였습니다. 당사 보유한 샘플은 독립된 3일 동안 3가지 URL이 사용되고 있는 것을 확인하였습니다. URL 응답은 암호화되어 있습니다. 하지만 암호해제 될 경우 “CV {value}/r/n>DI/r/n>LD {URL}” 형식을 이용하는 것을 확인할 수 있습니다.

그림 2. C&C 서버 통신 암호해제

이번 베블로는 지역 은행, 신용 조합, 온라인 은행 및 주요 시중 은행을 포함한 일본 17개 은행과 금융기관을 감시하고 있습니다. 소규모 은행을 대상으로 함으로써 공격자는 공격 활동이 알려지지 않고 조용히 지나가는 것을 기대합니다. 또한 중소규모의 은행은 보안 대책이 충분하지 않은 경우가 많기 때문에 공격자의 표적이 된 것으로 파악하고 있습니다.

트렌드마이크로의 이메일 보안 솔루션인 Deep Discovery Email Inspector는 차세대 탐지 기술을 이용하여 사용자가 악성 첨부파일을 다운로드하거나 실행하지 않도록 스피어피싱 이메일을 탐지 및 차단합니다. 마크로 멀웨어 문서 파일, PDF, 실행파일, 스크립트 등과 같은 악성 첨부파일을 차단할 수 있으며, 본문 또는 제목에 포함된 악성 URL 및 첨부 문서에 기록된 URL을 탐지하여 차단합니다.